📄 Статті

Fraud News: Топ-5 новин в сфері шахрайства з платіжними інструментами

З кожним роком питання безпеки даних стає все гостріше. Платіжні картки використовуються повсюдно, зняти гроші з банківського рахунку вже можливо практично в будь-якій точці світу, а електронні сервіси допомагають проводити більшість розрахунків без застосування готівки. Але паралельно зі сферою нових фінансових послуг зростають і ризики, яким піддаються карткові дані. Кібербезпека стала одним з пріоритетів для банківської системи в цілому.

Щодня в світі відбуваються тисячі хакерських атак. Шахраї атакують не тільки віртуальні рахунки, а й банкомати і термінали. Сотні схем обману створюються і удосконалюються.

Fraud News – дайджест, який попередить вас про нові методи, що застосовуються шахраями в Україні. Захистіть свої гроші!

1. Це був не Petya.A!

Одна з фаз глобальної кібератаки на українські компанії була здійснена за допомогою програми-руйнівника Diskcoder.C!

Наслідки наймасштабнішою за історію України кібератаки ще тільки належить оцінити. Очевидно, що, в першу чергу, це економічний збиток, який понесли всі компанії, чия робота була припинена через зараження обладнання. Однак не меншою мірою хвилює питання, хто і чому атакував українську банківську, фінансову, рекламну, видавничу та інші сфери бізнесу. Відповідь на це питання буде отримано після завершення розслідування (заведені десятки кримінальних проваджень).

Що маємо в «сухому залишку» після кібератаки?

- Атака розпочалася вранці 27 червня. Десятки, а потім і сотні, компаній були вражені одночасно. В тому числі, державні компанії, великі банки і т.д. Вірус заражав комп’ютери, на яких була встановлена ??операційна система Windows. Працездатність операційних систем була порушена внаслідок застосування шкідливої ??програми Diskcoder.C (а не вірусу-шифрувальника Petya.A, як думають багато і про що пишуть українські ЗМІ!), Що забезпечує перезапис перших 24 секторів дискового пристрою, що запам’ятовує.

- Програма Diskcoder.C не є вірусом-шифрувальником з категорії ransomware (що має на увазі вимагання грошового викупу за «розшифровку» даних). Програма руйнувала, а не зашифровувала файли, що входять до 24 сектора дискового пристрою, що запам’ятовує. Відповідно, пошкоджені файли неможливо «розшифрувати». Є лише можливість відновити інші файли, які не потрапили під дію Diskcoder.C. Завдання шкідливого програмного забезпечення була одна –вивести з ладу комп’ютери, зробити роботу компаній неможливою.

- Дослідженням шляху ураження комп’ютерів займається компанія CyS Centrum. Фахівці просять повідомляти про випадки виявлення криміналістично-важливих даних (наприклад, журнали ОС з першого комп’ютера, зараженого вірусом) –за адресою rep@cys-centrum.com.

- Антивірусні компанії з’ясували, що батьківський процес для запуску шкідливого ПО – це процес «ezvit.exe», тобто, основний модуль програми M.E.Doc. Користуватися цією програмою можна до з’ясування етапів підключення до програми шкідливого ПЗ.

- Атака Diskcoder.C, розпочата 27 червня, насправді – лише частина більш масштабної, глобальної кібероперацій. Початок системних нападів на «українські комп’ютери» – це перші атаки, що трапилися в березні-квітні 2017 року (коли відбувалося як зараження комп’ютерів вірусом-шифрувальником за допомогою листів, нібито, від Державної податкової служби, або від банку; так і крадіжка даних). Фахівці відзначають ряд схожих ознак, які пов’язують весняні атаки, атаку Diskcoder.C, а також кібернападів на об’єкти критичної інфраструктури в Україні, вчинені в останні кілька років. Правоохоронці не заперечують, що за цими злочинами може стояти одна група осіб.

- Описувані в ЗМІ атаки, в яких в якості вектора проникнення вказуються шкідливі вкладення, вразливість CVE-2017-0199 і т.п., не мають відношення до того, що відбувається з 27.06.2017 в Україні.

- Іноземні партнери (поліція, компанії, що борються з кіберзлочинами) підтверджують, що у них були інциденти зараження Diskcoder.C. Однак всі інциденти були пов’язані з офісами або представництвами, які так чи інакше пов’язані з Україною.

- Повторні зараження шкідливим ПЗ пояснюється або неякісним пошуком першоджерела, або простим взаємопоєднанням мереж.

Як захиститися від кібератаки? Поради кіберполіції:

- Змінити політику паролів, розмежувати і обмежити права адміністративних облікових записів (компрометація облікового запису з адміністративними правами підвищувала успішність атаки);

- Встановити оновлення Microsoft, відключити SMBv1, розглянути можливість настройки локальних міжмережевих екранів;

- Переглянути політику резервного копіювання, забезпечити офф-лайн зберігання резервних копій.

- Все те, що може бути причетне до фази ініціації атаки (сервер / ПК M.E.Doc), відключити.

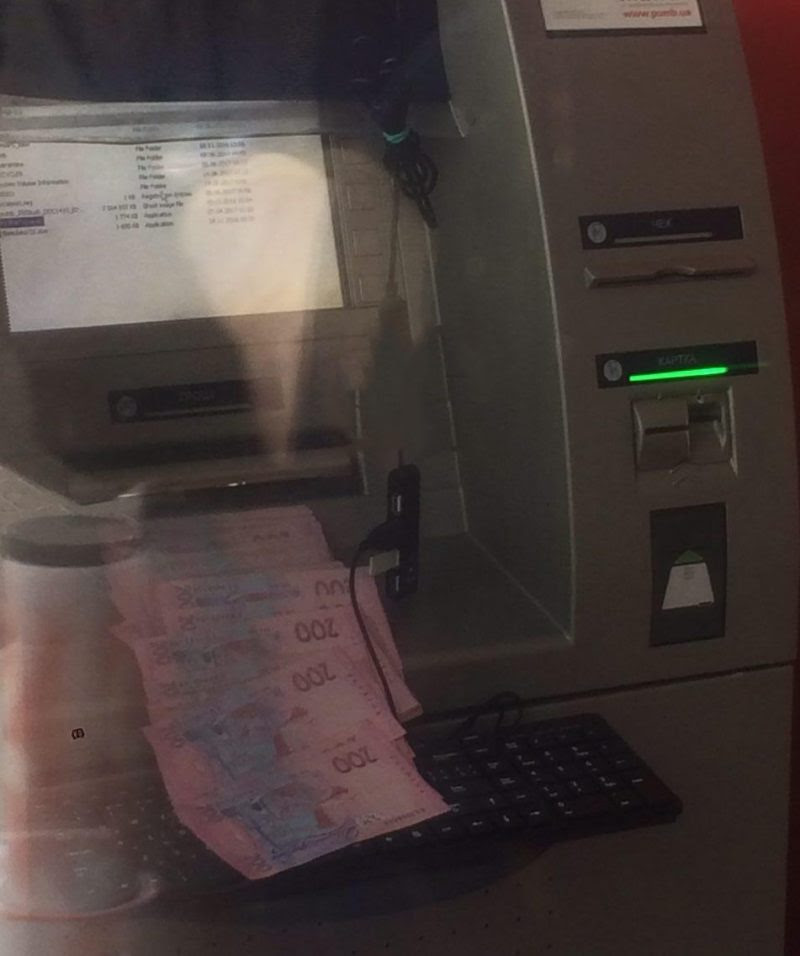

2. Банкомат використовували в якості пастки для злодія

Минулого тижня один з київських банкоматів «плювався» грошима – тобто, безконтрольно видавав готівку. Така несподівана «поведінка» – не результат поломки пристрою, а результат спланованої операції із затримання злочинця. Банк, що обслуговує банкомат, залишив «пролом» в безпеки банкомату, щоб допомогти правоохоронцям ліквідувати злочинне угруповання.

На сайті Департаменту кіберполіції України зазначено, що стійка (тобто, що діяла протягом тривалого періоду) злочинна група встигла завдати збитків на три з половиною мільйона гривень. Фото Департаменту кіберполіції України.

На сайті Департаменту кіберполіції України зазначено, що стійка (тобто, що діяла протягом тривалого періоду) злочинна група встигла завдати збитків на три з половиною мільйона гривень. Фото Департаменту кіберполіції України.

Діяли злочинці таким чином – завантажували в банкомат з флеш-носія вірусну програму, яка порушувала роботу пристрою. В результаті банкомат починав безконтрольно видавати гроші (в ніч на 20 червня банкомат встиг видати 360 тисяч гривень, які, на щастя, в цей раз не дісталися зловмисникам).

В ніч з 19 на 20 червня в Голосіївському районі один з банкоматів був «зламаний» за допомогою шкідливої ??програми – і почав видавати готівку. Злочинець, який проводив «злом», встиг вкрасти 36 тисяч гривень. Однак лиходія взяли на гарячому.

Затриманий правоохоронцями «на гарячому» злочинець повідомив, що попередньо завжди з’ясовував, наскільки скрупульозно стежить той чи інший банк за справністю свого банкомату. Злочинець розповів, що дзвонив в банк, повідомляючи про уразливість банкомату – і стежив, чи буде реакція. Якщо така запізнювалася, злочинець обкрадав банкомат.

Однак діяв він не один. А той банкомат, який чоловік намагався пограбувати останнім, насправді, був «пасткою». Банк навмисно залишив вразливим банкомат, щоб зловити злочинців «на живця».

За даними Асоціації ЄМА, технології, використані банком для створення «пастки», вже захотіли вивчити в Європі. Результати операції по затриманню банкоматного злочинця будуть представлені на конференції Європолу та Інтерполу, присвяченій кіберзлочинності (EUROPOL-INTERPOL CYBERCRIME CONFERENCE), яка відбудеться восени 2017 року.

3. Як шахраї можуть оплатити покупки дублікатом вашої карти

Як це зазвичай буває в період літніх відпусток, в Асоціацію ЄМА стали звертатися українці, які отримують повідомлення про оплати карткою, яких, насправді, не здійснювали. Будьте уважні: шахраї можуть виготовити дублікат карти і спробувати розплатитися їм в магазині! Іноді успішно.

Дані карти злочинці зазвичай роздобувають за допомогою скімінгу: встановлюють на банкомат пристрій, що копіюють дані з магнітної смуги карти. На тому ж банкоматі зловмисники розміщують і крихітну відеокамеру, що записує процес введення ПІН-коду до карти. Вкрадених даних досить, щоб зробити дублікат карти.

Відомі також випадки, коли дані карти були скопійовані за допомогою пристроїв, встановлених в POS-термінали для безготівкової оплати в магазині. Є й приклади, коли дані карти копіювали на спеціальні пристрої співробітники магазинів чи ресторанів, щоб згодом передати їх злочинцям.

– Я отримала повідомлення, що розрахувалася картою в магазині, назва якого навіть не чула ніколи. Подзвонила в банк, де мені тут же заблокували картку. Зараз інцидент розслідується, – розповідає киянка Наталія К.

У деяких магазинах за кордоном введення ПІН-коду при оплаті покупок карткою взагалі не потрібно. Дублікатом картки шахраї можуть скористатися і за кордоном. Хоча частіше буває навпаки – злочинці створюють дублікати карток іноземних банків (наприклад, американських), а потім за допомогою цих карт намагаються купити щось, наприклад, в Україні (група осіб з грузинським громадянством були затримані на спробі заплатити американськими картами за мобільні телефони і обладнання в 2016 році).

Техніка безпеки при використанні банківської карти для оплати в POS-терміналі:

- Самостійно проробляти всі дії для розрахунку картою на касі. Намагайтеся не передавати свою банківську карту в руки сторонніх осіб, навіть касира;

- Вводьте ПІН-код на POS-терміналі, прикриваючи клавіатуру долонею або якимось предметом, щоб уникнути будь-якої небезпеки «підглядання» або записування ПІН-коду на мініатюрну камеру;

- Під час оплати карткою в торгово-сервісних мережах не втрачайте свою карту з поля зору: не дозволяйте нести її офіціантові (краще підійдіть до терміналу самостійно), не дозволяйте касиру магазину що-небудь робити з вашою карткою в той час, коли ви не бачите ці маніпуляції ;

- Встановіть щоденний або щотижневий ліміт на оплати карткою. Міняйте його при потребі;

- Підключіть мобільний банкінг, щоб завжди знати про всі операції з вашою карткою.

Техніка безпеки при використанні банківської карти в банкоматі:

- Порівнюйте зовнішній вигляд банкомату з тим, який зображений на його екрані, зверніть увагу на наявність сторонніх пристроїв в області отвору для прийому карт. Якщо ви побачили щось підозріле – не використовуйте такий банкомат!

- Зверніть увагу на те, як карта заходить в картоприймач. Якщо це здійснюється із зусиллям, карта входить «туго» – не використовуйте такий банкомат!

- ЗАВЖДИ прикривайте клавіатуру рукою, коли вводите ПІН-код до карти!

- Встановіть ліміти для зняття готівки і операції з карткою, щоб, навіть дізнавшись дані вашої карти, злочинці не могли скористатися отриманою інформацією.

4. Злочинці видають себе за співробітників Нацбанку

Нова хитрість телефонних шахраїв, які тепер видають себе за співробітників головного банку України. Посилаючись на Нацбанк, зловмисники вимагають повідомити їм всі дані по банківських картах.

– Мені подзвонили з номера (044) 383-07-18, – розповідає Михайло Р., який мало не постраждав від дій шахраїв. – Дзвонив чоловік, говорив зі мною жорстко, немов поліцейський або співробітник служби безпеки. Почав з того, що сказав «Ми бачимо всі ваші транзакції за картками». Потім попросив назвати, яких банків у мене є карти. У мене таких дві, одна «приватівська», але ця чомусь не зацікавила.

А ось дані картки іншого банку у Михайла стали наполегливо питати, проте клієнт відмовився що-небудь повідомляти. Тоді той, що дзвонив сказав, що всі рахунки клієнта відтепер заблоковані, а для розблокування треба з’явитися на вул. Інститутську (Національний банк України розташований за адресою вул. Інститутська, 9. – Ред.).

На щастя, загроза не подіяла, користувач повісив трубку, а потім передзвонив в банк і повідомив про те, що трапилося. Природно, банківські рахунки клієнта були в порядку, а дзвонив йому ніхто інший, як шахрай.

Будьте пильні! У 94% випадків шахраї видають себе саме за співробітників банку (в тому числі, Національного банку). Злочинці можуть прикинутися ким завгодно, навіть сказати, що працюють в поліції. Однак за кого б себе не видавали лиходії, у всіх є одна і та ж особливість, за якою їх легко впізнати. Всі шахраї телефонують з метою вивідати конфіденційні дані картки клієнта. Як це працює?

- Крок 1. Шахрай телефонує під виглядом співробітника банку, Пенсійного фонду або будь-якої організації / компанії. В інших випадках шахрай шле смс з номером телефону, на який передзвонює жертва. Такі смс зазвичай повідомляють про «блокування банківської карти», про «підозрілих операцій за карткою» і т.п. В інших випадках в тексті смс може бути повідомлення про виграш грошей або дорогого призу (машини або квартири).

- Крок 2. Шахрай використовує слушний привід, щоб виманити конфіденційні дані клієнта. Наприклад, каже, що потрібно повідомити дані карти, щоб «розблокувати» її. Або – щоб «отримати надбавку до пенсії / державні нарахування / грошовий виграш на карту».

- Крок 3. Якщо жертва повідомляє конфіденційні дані карти, шахрай використовує їх, щоб вкрасти гроші з картки (зробити з неї грошовий переказ на власний рахунок).

У деяких випадках шахрай відправляє жертву до банкомату для того, щоб:

- пройти процедуру реєстрації карти (для «розблокування картки» або для «отримання надбавки до пенсії» і т.п.);

- «Отримати платіж» ( «передоплату» за товар, який жертва продає в Інтернет, «виграш по акції», «надбавку до пенсії», «матеріальну допомогу», «державні нарахування» і т.д.).

Коли жертва знаходиться біля банкомату, зловмисник починає підказувати їй, як діяти, щоб отримати платіж. Але насправді, заплутує і обманює жертву. Правда в тому, що в банкоматі неможливо здійснити платіж з чужої карти на свою – тільки зі своєї карти на чужу. Обдурений користувач слідує «порад» шахрая, але не «отримує платіж», а переводить свої гроші на рахунок злочинця!

Іноді шахраї працюють в парі: один видає себе, наприклад, за покупця товару, який продає жертва, а інший – за співробітника банку.

Справжній співробітник банку, Національного банку України, Служби безпеки України, Пенсійного фонду, благодійних фондів, компаній, мереж магазинів і інших організацій ніколи не буде вимагати від клієнта повідомити конфіденційні дані його карти. Жоден доброзичливець зробить такого, тільки шахрай!

Справжній співробітник банку, Національного банку України, Служби безпеки України, Пенсійного фонду, благодійних фондів, компаній, мереж магазинів і інших організацій ніколи не буде вимагати від клієнта повідомити конфіденційні дані його карти. Жоден доброзичливець зробить такого, тільки шахрай!

Конфіденційні дані вашої банківської карти, так звана «формула 3 + 1»:

- Номер карти (який можна повідомити, якщо на цю карту збираються нарахувати платіж, наприклад)

- Термін дії карти (який не можна повідомляти нікому!)

- Тризначний код безпеки зі зворотного боку карти або код CVV2 / CVC2 (який не можна повідомляти нікому!)

+ Пароль з смс від банку (який не можна повідомляти нікому).

Дізнайтеся більше про те, як шахраї втираються в довіру власників карт.

5. Фішинг: підсумки першого півріччя 2017 року

За підсумками першого півріччя 2017 роки вже очевидно, що фішингові шахраї зовсім не збираються «зменшувати темп». Нагадаємо, що, за підрахунками Асоціації ЄМА, в 2016 році було зафіксовано 174 фішингових сайтів. За перше півріччя 2017 року – вже 79 шахрайських веб-ресурсів.

Якщо тенденція збережеться, то до кінця року злочинці створять, як мінімум, 160 шахрайських ресурсів. Але є підстави припускати, що і цей показник буде перевищений. Адже помічено, що в період свят шахраї активізуються – тільки в листопаді-грудні 2016 року було розкрито діяльність 42 фішингових веб-сервісів…

Випадок з практики Асоціації ЄМА: тільки за один день «роботи» фішингового сайту в святкові дні, конфіденційні реквізити своїх карт на ньому залишили 2600 користувачів. Всі вони могли втратити свої гроші! На щастя, фішингових сайтів був вчасно виявлений і банки встигли заблокувати рахунки клієнтів, які ледь не стали жертвами шахраїв.

За місяць існування фішингового ресурсу, його відвідують до 35 тисяч користувачів, кожен з яких може бути пограбований шахраями.

З 79 виявлених (на 1 липня 2017 року) фішингових сайтів 41 – це підроблені сервіси грошових переказів з картки на картку. Крім того, 48 з 79 фішингових ресурсів пропонували неіснуючі послуги поповнення мобільного телефону. Два шахрайських веб-сервіса «займалися» кредитуванням (виманювали дані карти під приводом видачі кредиту онлайн). Ще чотири сайти пропонували працевлаштуватися – працювати на державне підприємство «Укрпошта» на дому. Один з виявлених в 2017 році фішингових веб-ресурсів пропонував користувачам брати участь у відмиванні грошей (працювати дропом), але насправді, виманював дані карт тих людей, які вирішили «легко заробити». Два шахрайських сайта «продавали» неіснуючі дешеві авіаквитки – покупець навіть міг отримати квиток на руки, проте проїзний документ був недійсним, зате шахрай отримував доступ до карти клієнта (на таких сайтах або встановлена ??платіжна форма, в якій клієнт залишає конфіденційні дані своєї карти, якими згодом скористається шахрай; або на таких сайтах встановлена ??програма, яка перенаправляє дані картки клієнта на легітимний сайт грошових переказів, де в реальному часі відбувається переказ грошей з картки клієнта на карту шахрая: клієнт впевнений, що «заплатив за квиток», а насправді – «заплатив» шахраєві).

Фахівці відзначають, що в 2017 році зросла кількість фішингових сайтів, що імітують сервіси грошових переказів, які крадуть гроші з карти в режимі реального часу. Такі сайти пропонують зробити переклад, а після того, як клієнт ввів дані своєї карти і номер картки одержувача, спеціальна програма переадресовує операцію на легітимний ресурс грошових переказів, однак підміняючи номер картки одержувача грошей, а іноді – і суму переказу.

Будьте обережні! Щоб не стати жертвою фішингових шахраїв, завжди використовуйте вже перевірені веб-сервіси. Навчіться визначати фішингових ресурс всього за кілька хвилин!

Правила коментування

Вітаємо Вас на сайті Pingvin Pro. Ми докладаємо всіх зусиль, аби переконатися, що коментарі наших статей вільні від тролінгу, спаму та образ. Саме тому, на нашому сайті включена премодерація коментарів. Будь ласка, ознайомтеся з кількома правилами коментування.

- Перш за все, коментування відбувається через сторонній сервіс Disqus. Модератори сайту не несуть відповідальність за дії сервісу.

- На сайті ввімкнена премодерація. Тому ваш коментар може з’явитися не одразу. Нам теж інколи треба спати.

- Будьте ввічливими – ми не заохочуємо на сайті грубість та образи. Пам’ятайте, що слова мають вплив на людей! Саме тому, модератори сайту залишають за собою право не публікувати той чи інший коментар.

- Будь-які образи, відкриті чи завуальовані, у бік команди сайту, конкретного автора чи інших коментаторів, одразу видаляються. Агресивний коментатор може бути забанений без попереджень і пояснень з боку адміністрації сайту.

- Якщо вас забанили – на це були причини. Ми не пояснюємо причин ані тут, ані через інші канали зв’язку з редакторами сайту.

- Коментарі, які містять посилання на сторонні сайти чи ресурси можуть бути видалені без попереджень. Ми не рекламний майданчик для інших ресурсів.

- Якщо Ви виявили коментар, який порушує правила нашого сайту, обов’язково позначте його як спам – модератори цінують Вашу підтримку.

Останні статті

Як вибрати ігрову консоль: секрети вдалої покупки

Питання про те, як вибрати ігрову консоль, хвилює багатьох – як новачків, так і досвідчених ґеймерів. У сучасному світі відеоігор, де технології розвиваються шаленими темпами, зробити правильний вибір стало складніше, ніж будь-коли. Якщо раніше вибір обмежувався кількома класичними брендами, то сьогодні ринок пропонує десятки різноманітних моделей: від стаціонарних систем до гібридних і портативних рішень, а […]

Топ ігрові ноутбуки 2025: потужні варіанти для ґеймерів

У сучасному світі ігри є не просто розвагою, а й своєрідним мистецтвом, яке потребує потужного обладнання для повного занурення. 2025 рік приніс чимало новинок на ринок ігрових ноутбуків, де кожен виробник прагне знайти золоту середину між ціною та продуктивністю. У цій статті ми зібрали топ 10: «ігрові ноутбуки 2025 року» – це моделі, які вже […]

Останні новини

AOC представила 2 нові QHD монітори серії B3: Q24B36X та Q27B36X

AOC офіційно представила два нові QHD монітори серії B3 для універсального використання. Моделі Q24B36X (23.8″) та Q27B36X (27″) мають роздільну здатність 2560×1440 пікселів і тонкі рамки дизайну. Обидва дисплеї підтримують частоту оновлення 144 Гц і час відгуку 0.5 мс MPRT для плавного відтворення руху. Такі характеристики роблять пристрої придатними як для продуктивної роботи, так і […]

Падіння криптовалют: біткоїн знизився на тлі тарифних заяв США

Падіння криптовалют стало очевидним 19 січня 2026 року на тлі загострення торговельної напруги між США та ЄС. За даними Economic Times, біткоїн торгувався близько $92000 і зазнав корекції після недавнього зростання. Повідомлення про можливі тарифи зі США стосувалися імпорту з кількох європейських країн і спричинили зростання невизначеності на ринках. Інвестори стали фіксувати прибутки і скорочувати […]