📰 Новини

російські кампанії проти України: фішинг у Telegram, підробні сайти Meta та Ukr net, фальшиве оновлення Windows та фейк ChatGPT

Група аналізу загроз (TAG – Threat Analysis Group) Google продовжує зривати кампанії кількох хакерських угруповань, підтримуваних російським урядом. Компанія зібрала тенденції зловмисників, здебільшого за січень-березень 2023 року. Всі вони зосереджені на Україні.

У першому кварталі 2023 року підтримувані урядом росії фішингові кампанії були націлені найбільше на користувачів в Україні, причому на цю країну припадало понад 60% спостережуваних росіян. Якщо дивитися на інформаційні операції (IO), відстежується постійна схема спроб росії обійти політику Google.

- Список найнебезпечніших людей для цифрового світу: ГРУ, Ілон Маск та хакери

- TruthGPT: Ілон Маск хоче запустити аналог ChatGPT

- Український сервіс електронної пошти МЕТА передає дані російським спецслужбам

- У Telegram працює нова схема фішингу: як не втратити акаунт

Відомі кампанії, які спостерігала TAG

Кампанії FROZENBARENTS, націлені на енергетичний сектор

Групу FROZENBARENTS (така ж, як і Sandworm) приписують підрозділу 74455 головного управління генерального штабу (ГРУ) збройних сил росії. Вона продовжує зосереджуватися на війні в Україні, проводячи кампанії зі збору розвідданих, IO та витоку зламаних даних через Telegram.

- Укрінформ атакували хакери, ймовірно Sandworm, але атака провалилася

- Як видалити акаунт у Telegram: покрокова інструкція

Угруповання залишається найбільш універсальним кіберактором ГРУ з наступальними можливостями, як-от фішинг облікових даних, мобільна активність, зловмисне програмне забезпечення, зовнішнє використання служб тощо. Вони націлені на сектори, які представляють інтерес для збору російської розвідданої, зокрема уряд, оборону, енергетику, транспорт/логістику, освіту та гуманітарні організації.

FROZENBARENTS продовжує використовувати поштові сервери EXIM у всьому світі та використовувати ці скомпрометовані хости як частину своєї операційної мережі. Ця тенденція сягає принаймні серпня 2019 року. Було помічено, що ці скомпрометовані хости отримували доступ до мереж жертви, взаємодіяли з обліковими записами жертви, надсилали шкідливі електронні листи та брали участь в інформаційних операціях (IO).

Орієнтація на енергетичний сектор

Каспійський трубопровідний консорціум (КТК) контролює один із найбільших у світі нафтопроводів, який транспортує нафту з Казахстану до Чорного моря. З листопада 2022 року FROZENBARENTS докладає постійних зусиль, спрямованих на організації, пов’язані з КТК, та інші організації енергетичного сектора в Європі. Перша кампанія була націлена на співробітників, зокрема московського офісу, з фішинговими посиланнями, які надсилалися через SMS.

Протягом першого кварталу 2023 року FROZENBARENTS проводила численні кампанії проти організацій енергетичного сектору в Східній Європі, надаючи посилання на підроблені пакети оновлень Windows, розміщені на домені КТК. У разі виконання фальшивого оновлення запускатиметься варіант викрадача Rhadamanthys для вилучення збережених облікових даних, зокрема файлів cookie браузера.

Ціль – УкрОборонПром

Починаючи з початку грудня 2022 року, FROZENBARENTS запустила кілька хвиль фішингових кампаній, націлених на українську оборонну промисловість, військових і користувачів веб-пошти ukr.net. Ці фішингові електронні листи фальсифікували сповіщення безпеки та інші типи сповіщень системного адміністратора, а в деяких випадках надсилалися через сторонні служби керування електронними кампаніями.

IO, кампанії злому та витоку інформації

Активні в просторі IO, учасники FROZENBARENTS створюють онлайн-персон для започаткування та поширення новинного контенту, а також для витоку вкрадених даних. Вони просувають наративи, які є проросійськими та проти України, НАТО і Заходу. Одна «особа», яка, за оцінкою TAG, створена та контролюється учасниками FROZENBARENTS, це «CyberArmyofRussia» або «CyberArmyofRussia_Reborn», яка представлена в Telegram, Instagram і YouTube. І канал YouTube, закритий після ідентифікації, і обліковий запис Instagram отримали мінімальну взаємодію з незначною кількістю підписників.

Telegram-канал CyberArmyofRussia_Reborn в основному використовувався для публікації вкрадених даних і цілей DDoS-атак. У кількох останніх інцидентах FROZENBARENTS скомпрометувало вебсервер цільової організації та завантажило вебоболонку для підтримки постійного доступу до скомпрометованої системи. Потім зловмисники розгорнули Adminer, однофайловий скрипт PHP для керування базами даних, щоб викрасти цікаві дані. Незабаром після виходу дані зʼявилися в Telegram-каналі CyberArmyofRussia_Reborn.

Фішинг у Telegram

Угруповання FROZENBARENTS націлилось на користувачів відомих каналів у Telegram. Фішингові кампанії, які доставлялися електронною поштою та SMS, підробляли Telegram для викрадення облікових даних, іноді націлюючись на користувачів, які стежать за проросійськими каналами.

Кампанії ГРУ в Telegram

З квітня 2022 року особи, пов’язані з ГРУ, підтримували канал Telegram, щоб просувати та поширювати наративи, пов’язані з використанням біологічної зброї в Україні та про те, як Сполучені Штати несуть відповідальність за розповсюдження біологічної зброї по всьому світу. Telegram-канал публікує російськомовний контент і, ймовірно, орієнтований на російськомовну аудиторію. У грудні 2022 року вони також створили Substack із подібною назвою, опублікований англійською мовою. У той час як російський канал Telegram регулярно отримує оновлення (іноді кілька разів на день), Substack має лише одну публікацію.

Особи, які контролюють цей канал, провели кампанії електронною поштою, щоб отримати інформацію від видатних російських і білоруських дослідників і медичних працівників, які займаються епідеміологією та мікробіологією. Крім того, вони намагалися взаємодіяти з журналістами в усьому світі, намагаючись збільшити трафік на канал Telegram і ще більше розширити свої наративи.

Хоча ця діяльність проводилася з інфраструктури, подібної до FROZENBARENTS, TAG поки не може з упевненістю оцінити, чи цю діяльність проводили FROZENBARENTS, чи інший підрозділ ГРУ.

FROZENLAKE використовує XSS для фішингу українських користувачів

На початку 2023 року ще один російська група ГРУ, відома як FROZENLAKE або APT28, була особливо зосереджена на Україні. У лютому та березні вони здійснили кілька великих хвиль фішингових електронних листів сотням користувачів в Україні, продовжуючи зосередження на користувачах вебпошти у Східній Європі.

- Українські хактивісти отримали дані куратора найвідомішого російського хакерського угруповання APT28

На початку лютого 2023 року зʼясувалося, що FROZENLAKE використовує відображені міжсайтові сценарії (XSS) на багатьох урядових вебсайтах України для перенаправлення користувачів на фішингові сторінки.

Більшість помічених фішингових доменів були створені на безкоштовних сервісах і використовувалися протягом короткого часу, часто однієї кампанії. Коли користувач надсилав свої облікові дані на фішингових сайтах, вони були надіслані через HTTP-запит POST на віддалену IP-адресу, яку аналіз TAG ідентифікував як скомпрометовані мережеві пристрої Ubiquiti.

PUSHCA націлена на регіональних провайдерів вебпошти

Це білоруська загроза, що протягом усієї війни постійно атакувала користувачів в Україні та сусідніх країнах. Їхні кампанії зазвичай націлені на регіональних постачальників вебпошти, як-от i[.]ua, meta[.]ua та подібні служби. Фішингові кампанії спрямовані на невелику кількість користувачів в Україні.

Російські інформаційні операції

Москва продовжує використовувати весь спектр інформаційних операцій – від відкритих державних ЗМІ до таємних платформ і облікових записів – для формування суспільного сприйняття війни в Україні. У першому кварталі 2023 року TAG спостерігала за скоординованою кампанією вводу-виводу від осіб, пов’язаних з Агентством інтернет-досліджень (IRA), які створювали вміст у продуктах Google, таких як YouTube, зокрема коментували та голосували за відео один одного. Група особливо зосередилася на наративах на підтримку росії та бізнес-інтересів російського олігарха євгена пригожина, особливо групи вагнера.

TAG продовжує спостерігати, як пов’язані з IRA особи створюють YouTube Shorts. Ці ролики створені для російської внутрішньої аудиторії та часто є «новинними» розповідями про війну в Україні. Група також займалася просуванням нового фільму кінокомпанії ТОВ «Аурум», яка частково належить пригожину. Цей фільм має високу виробничу цінність і передає розповіді, що зображують пвк вагнера в позитивному світлі. TAG також спостерігала, як облікові записи, пов’язані з IRA, публікували скоординовані розповіді на Blogger. Наративи, опубліковані групою, продовжують зосереджуватися на регіональних внутрішніх справах росії.

Фінансово мотивовані особи

Раніше CERT-UA повідомляв про кампанії з використанням зловмисного програмного забезпечення RomCom для націлювання на урядових і військових чиновників в Україні групою, що стоїть за програмою-вимагачем Cuba. Попри назву, немає даних, що вони пов’язані з Республікою Куба. Це означає значний відхід від традиційних операцій з програмами-вимагачами. Це більше нагадує поведінку групи, яка проводить операції зі збору розвідувальних даних.

TAG також спостерігала за кампаніями групи, націленими на учасників Мюнхенської конференції з безпеки та конференції Masters of Digital. Зловмисники використовують фішингові URL-адреси з підробленими доменними іменами, пов’язаними з ChatGPT і OpenAI. Кампанії були відносно невеликими за обсягом, проводилися з підроблених доменів і були націлені на облікові записи користувачів Gmail.

Всі кампанії, назви каналів та фішингові сайти, виявлені Google:

FROZENBARENTS:

– cpcpipe[.]com

– cpcpipe[.]org

– 104.156.149[.]126

– c80656fe59bdeb3e701d1f7eeaaba2ef673368b2c4947945f598e3e84a6cb7f8

– telegram.org.security.ohsxy[.]com

– telegram.org.4234e8234ad0f.24o1[.]com

– ukroboronprom.com.ukr[.]pm

– 181.119.30[.]71

– 45.76.31[.]101

– 45.56.93[.]83

– 45.124.86[.]84

Кампанія ГРУ:

– https://t.me/s/bio_genie

– https://biogenie.substack.com

FROZENLAKE:

– setnewcreds.ukr.net[.]frge[.]io

– ukrprivatesite.frge[.]io

– robot-876.frge[.]io

– 85.240.182[.]23

– 68.76.150[.]97

PUSHCA:

– passport-ua[.]site

– passport-log[.]online

– meta-l[.]space

– support@passport-ua[.]online

Cuba Ransomware / RomCom:

– openai@chatgpt4beta[.]com

– chatgpt4beta[.]com

– mod2023@masterofdigital[.]org

– masterofdigital[.]org

– 4f0b12caa97e52f3d2edada9133f2e4a3442953d14c8ed12deb7219c722ea197

Правила коментування

Вітаємо Вас на сайті Pingvin Pro. Ми докладаємо всіх зусиль, аби переконатися, що коментарі наших статей вільні від тролінгу, спаму та образ. Саме тому, на нашому сайті включена премодерація коментарів. Будь ласка, ознайомтеся з кількома правилами коментування.

- Перш за все, коментування відбувається через сторонній сервіс Disqus. Модератори сайту не несуть відповідальність за дії сервісу.

- На сайті ввімкнена премодерація. Тому ваш коментар може з’явитися не одразу. Нам теж інколи треба спати.

- Будьте ввічливими – ми не заохочуємо на сайті грубість та образи. Пам’ятайте, що слова мають вплив на людей! Саме тому, модератори сайту залишають за собою право не публікувати той чи інший коментар.

- Будь-які образи, відкриті чи завуальовані, у бік команди сайту, конкретного автора чи інших коментаторів, одразу видаляються. Агресивний коментатор може бути забанений без попереджень і пояснень з боку адміністрації сайту.

- Якщо вас забанили – на це були причини. Ми не пояснюємо причин ані тут, ані через інші канали зв’язку з редакторами сайту.

- Коментарі, які містять посилання на сторонні сайти чи ресурси можуть бути видалені без попереджень. Ми не рекламний майданчик для інших ресурсів.

- Якщо Ви виявили коментар, який порушує правила нашого сайту, обов’язково позначте його як спам – модератори цінують Вашу підтримку.

Схожі новини

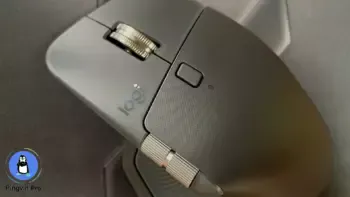

Logitech MX Master 4: огляд флагманської компʼютерної миші

Logitech MX Master 4 — це бездротова комп’ютерна миша преміумкласу, яка створена не для рекордів у кіберспорті, а для щоденної продуктивної роботи. Її аудиторія широка, але обʼєднана одним: люди проводять за компʼютером багато годин і хочуть, щоб маніпулятор був не просто мишкою, а інструментом для швидших дій, точнішої навігації та меншої втоми кисті. Підписуйтесь на […]

Де шукати свіжі вакансії в Бучі?

Як сучасне передмістя столиці, де поєднуються житлова забудова, бізнес-центри та локальна інфраструктура, Буча активно розвивається. Фраза «робота в Бучі свіжі вакансії» часто використовується тими, хто прагне працювати ближче до дому й уникати тривалих поїздок до Києва. Розуміння того, де саме зʼявляються нові оголошення, дає змогу швидше знаходити перспективні можливості. Підписуйтесь на наш Telegram-канал Які напрями […]