📰 Новини

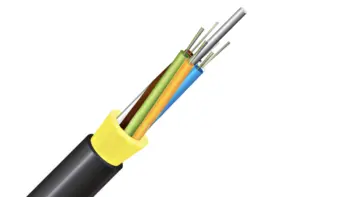

Уразливість у маршрутизаторах MikroTik загрожує всьому інтернету

За словами дослідників, близько 300 тис. маршрутизаторів, вироблених латвійською компанією MikroTik, уразливі для віддалених атак. Пристрої можуть приховано опинятися в бот-мережі, розкривати конфіденційні дані користувачів та беруть участь у DDoS-атаках, що завдають шкоди Інтернету. Нагадаємо, що Microsoft захопила десятки сайтів, які використовувалися групою китайських хакерів «Nickel».

Оцінка, зроблена дослідниками з охоронної фірми Eclypsium, заснована на скануванні в Інтернеті. Під час нього виконувався пошук пристроїв MikroTik з використанням версій прошивки, які містять уразливості, виявлені протягом останніх трьох років. Хоча виробник випустив виправлення, дослідження Eclypsium показує, що значна частина користувачів ще їх не встановила.

«З урахуванням проблеми оновлення MikroTik, існує велика кількість пристроїв із цими уразливостями 2018 та 2019 років. Це дає зловмисникам безліч можливостей отримати повний контроль над дуже потужними пристроями, дозволяючи їм атакувати пристрої як за портом LAN, так й інші пристрої в Інтернеті».

Хакери «полюбяють» MikroTik

На початку 2018 року дослідники з компанії Kaspersky, заявили, що потужне шкідливе програмне забезпечення під назвою Slingshot, яке залишалося непоміченим протягом шести років, спочатку поширилося через маршрутизатори MikroTik. Через атаки завантажували шкідливі файли з уразливих маршрутизаторів, використовуючи службову програму налаштування MikroTik, відому як Winbox. Вона передавала корисні дані із файлової системи пристрою на підключений комп’ютер.

За кілька місяців дослідники з компанії Trustwave виявили дві шкідливі кампанії проти маршрутизаторів MikroTik. Також у 2018 році китайська компанія Netlab 360 повідомила, що тисячі маршрутизаторів MikroTik були залучені до ботнету шкідливим ПЗ – уразливість CVE-2018-14847.

Дослідники Eclypsium заявили, що CVE-2018-14847 є однією з принаймні трьох уразливостей високого ступеня серйозності, які не виправлені в пристроях MikroTik. У поєднанні з двома іншими, виявленими у Winbox – CVE-2019-3977 та CVE-2019-3978, – Eclypsium виявила 300 000 вразливих пристроїв. Після зараження пристрою хакери зазвичай використовують його для подальших атак, крадіжки даних або участі в розподілених атаках типу «відмова в обслуговуванні».

Дослідники випустили безкоштовний програмний інструмент, за допомогою якого люди можуть визначати, чи вразливий їхній пристрій. Компанія також надає інші пропозиції щодо блокування пристроїв. Як завжди, найкращий спосіб захистити пристрій – це встановити на ньому останню версію прошивки. Також важливо замінити паролі та вимкнути віддалене адміністрування, якщо в цьому немає необхідності.

Правила коментування

Вітаємо Вас на сайті Pingvin Pro. Ми докладаємо всіх зусиль, аби переконатися, що коментарі наших статей вільні від тролінгу, спаму та образ. Саме тому, на нашому сайті включена премодерація коментарів. Будь ласка, ознайомтеся з кількома правилами коментування.

- Перш за все, коментування відбувається через сторонній сервіс Disqus. Модератори сайту не несуть відповідальність за дії сервісу.

- На сайті ввімкнена премодерація. Тому ваш коментар може з’явитися не одразу. Нам теж інколи треба спати.

- Будьте ввічливими – ми не заохочуємо на сайті грубість та образи. Пам’ятайте, що слова мають вплив на людей! Саме тому, модератори сайту залишають за собою право не публікувати той чи інший коментар.

- Будь-які образи, відкриті чи завуальовані, у бік команди сайту, конкретного автора чи інших коментаторів, одразу видаляються. Агресивний коментатор може бути забанений без попереджень і пояснень з боку адміністрації сайту.

- Якщо вас забанили – на це були причини. Ми не пояснюємо причин ані тут, ані через інші канали зв’язку з редакторами сайту.

- Коментарі, які містять посилання на сторонні сайти чи ресурси можуть бути видалені без попереджень. Ми не рекламний майданчик для інших ресурсів.

- Якщо Ви виявили коментар, який порушує правила нашого сайту, обов’язково позначте його як спам – модератори цінують Вашу підтримку.

Схожі новини

Mercusys – надійні мережеві рішення для дому та офісу. Огляд від YA ua

Світ, у якому кожен пристрій залежить від стабільного інтернету, вимагає надійного мережевого обладнання — і саме тут Mercusys впевнено займає свою нішу. Цей бренд пропонує доступні, продуктивні та прості у використанні пристрої, що дозволяють створити стійку Wi-Fi мережу вдома чи в бізнесі. Команда YA ua – інтернет-магазину, який спеціалізується на техніці Apple та преміальних гаджетах, […]

Які переваги використання оптоволоконного кабелю у мережах

У сучасному світі, де висока швидкість і надійна передача інформації мають ключове значення, оптоволоконний кабель https://deps.ua/ua/katalog/optical-cable.html став стандартом у сфері зв’язку. Саме оптоволокно забезпечує стабільну роботу інтернет-провайдерів, телекомунікаційних компаній і систем відеоспостереження. Завдяки своїм унікальним властивостям, цей тип кабелю витісняє традиційні рішення з мідним проводом, забезпечуючи більш ефективну передачу сигналу на великі відстані. Підписуйтесь на […]